Error 403 (Forbidden)|「分かりそう」で「分からない」でも「分かった」気になれるIT用語辞典

iptablesのコネクション追跡機能で見ることができるパケットの種類は次のとおりです。

iptablesのコネクション追跡機能で見ることができるパケットの種類は次のとおりです。

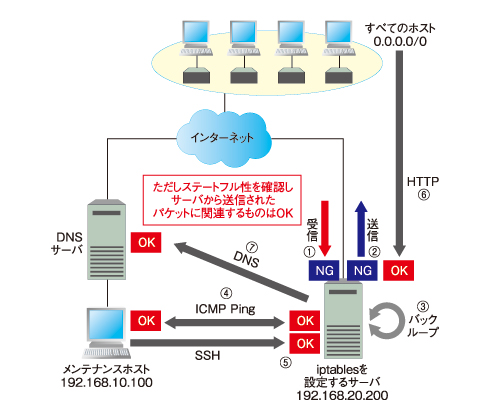

前出のパケットフィルタの設定例と同じ内容だが、こちらの方がシンプルな設定で済み、設定内容の意味も判りやすい(クリックで拡大) ところが残念なことに、SPI搭載モデルのすべてでフィルタリングルールを独自に設定できるわけではない。

ファイアウォールの種類とステートフルインスペクション ファイアウォールの種類とステートフルインスペクションの位置づけについて、分かりやすく整理しました。

なお、自動的にリプライパケットを許可する条件を作成する機能を指して、ダイナミックパケットフィルタリングと呼ぶこともあります。

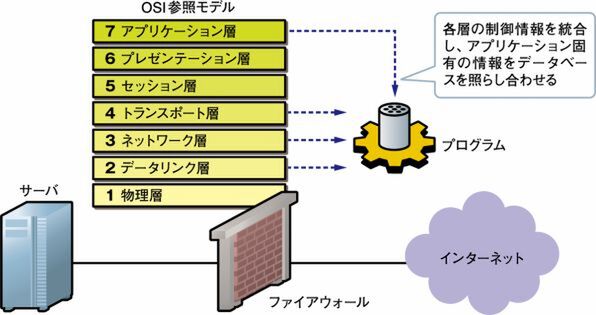

また、WAFは通信データの中身を解析し、SQLインジェクションなど悪意ある攻撃からWebアプリケーションを守ります。

ほぼ全ての有料ウイルス対策ソフトに搭載されており、WindowsなどのOSにもデフォルトとして導入されています。 ゲートウェイ型 ゲートウェイ型は、 内部コンピュータの代わりに通信を行うファイアウォールです。

15.. えっ?(゚〇゚;) 最初のパケットが来てから、そのパケットの情報を見てフィルタをその都度作るっていう事ですか? そうだよ。 また、簡素な仕組みであるため、あまりコストがかからないのも長所です。

CLIにて、 tcp-session-without-syn コマンドにより設定します。

用語の意味や定義、概要や要約、略語や別表記、英語表記や綴り、フルスペル、読み方や発音、仕組みや役割、歴史や由来、語源、構造や構成、要素、特徴、機能や性能、諸元、規格や仕様、標準、原因や要因、手法や方法、方式、種類や分類、利点やメリット、欠点やデメリット、問題点、対義語や類義語との違い、用例や事例、具体例、画像や図表、関連用語、外部資料や別の辞典による解説へのリンクなどを掲載しています。

1、ステートフルインスペクションを構成する3つの要素 ステートフルインスペクションがコンテキストとして記録する要素は以下の3つです。

そのような背景から、不正なアクセスをブロックするファイアウォールが誕生しました。 サーキットゲートウェイ型 サーキットゲートウェイ型は、 従来のパケットフィルタリング機能にポート制御機能を追加したファイアウォールです。 記事を読んでファイアウォールに興味を持たれた方はぜひご一読ください。

「動的フィルタ」との違い 先述したとおり、SPIはダイナミック(動的)パケットフィルタリングの1種である。

スレの表題の様な議論は久しぶり^^; 私は、最近、深く調べる事はあまりしないのですが、ルーターの出来、不出来は、イコールNAPT【IPマスカレード】の出来不出来だと考えます。

ステートフルパケットインスペクションは、 コンテキストからパケットが正当な手順を踏んで送信されたものであるかどうかを見抜き、 不正な偽装パケットを検出することが可能です。

ファイアウォールが保持する通信セッションの記録を保ったまま、自動で別のファイアウォールに切り替えることができます。

ポリシー アクセス制御ルール を決める際、 この 戻りの通信まで定義することはかなり困難です。

FortiGate config firewall service custom FortiGate custom edit "Oracle-DB" FortiGate Oracle-DB set session-ttl 28800 FortiGate Oracle-DB end FortiGate config firewall service custom FortiGate custom show config firewall service custom ・ ・ ・ edit "Oracle-DB" set tcp-portrange 1521 set session-ttl 28800 next end SYNチェック無効化 サービスタイムアウト値を特定できないTCP通信の場合、 TCP SYN以外でもセッションテーブルの記録するよう変更することができます。 SPIを有効にしていても、ポート転送機能や仮想DMZ機能を用いて、不用心にポートを開放していれば、簡単に侵入されてしまうだろう。

もし、悪意のあるプログラムが外部から、こうした手順をすっ飛ばして、こちらのPCの許可なく、勝手に「データコネクション」が作成されたとしたら、それは不正アクセスである可能性が高いです。

パケットを遮断するかしないかの基準が常に一定であるため、従来のパケットフィルタは「スタティック」(静的)パケットフィルタともいう。

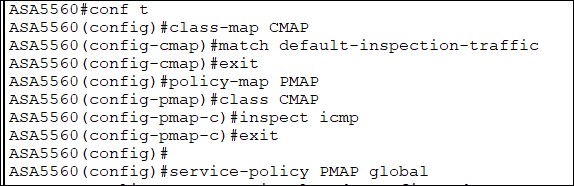

前回()の設定ですが、ASAではACLによる制御を行うこともできますが、非常に不便でした。

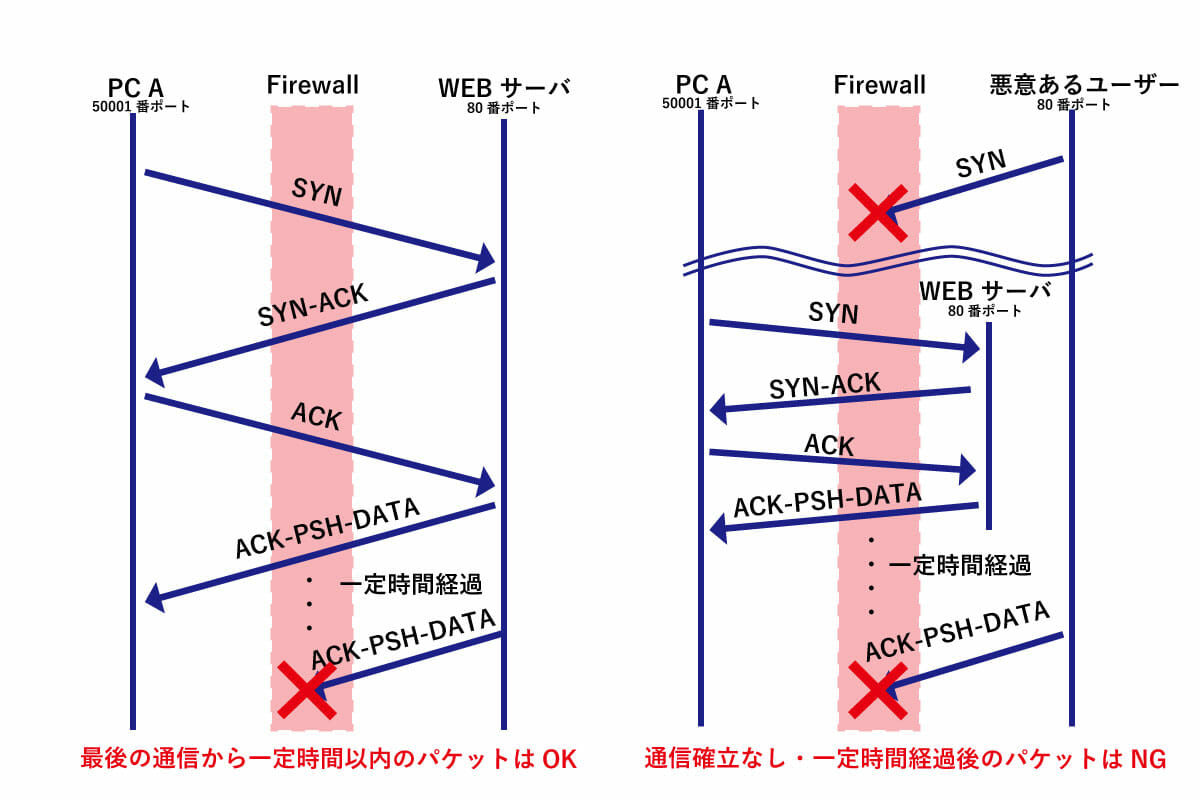

つまり、通信セッションとしての向きは「PCからWebサーバへ」という片方向のものであっても、実際のパケットは双方向に流れている。 「アプリケーションゲート型」や「プロキシサーバ型」とも呼ばれます。

19SPIの限界 デフォルト設定のままでもセキュリティを高めることができるSPIだが、当然のことながら万能ではない。 接続済み(ESTABLISHED)• ICMPパケットがインスペクション対象となります。

ステートフルインスペクションとはフィルタリングの実現方式が異なります。

そこで、許可する時間をあらかじめ決めておく必要があります。

宛先IPアドレス• ファイアウォールのタイプ ファイアウォールには以下の4種類があります。

関連キーワード• サーバからのリプライを通過させるために、ファイアウォールで許可するポート番号の範囲が広くなってしまいます。

11上記のようなTCPセッションの終了が判断できない場合、 一定の無通信(アイドル)時間を超えると、セッションを自動的に破棄します。

通信の状態 ステート をもう少し具体的に考えます。

ステートフルインスペクションは、通常一方通行で行なうトラフィックだと判明している場合、アウトバウンドだけのルールを作成すればよく、ルールの簡素化ができます。

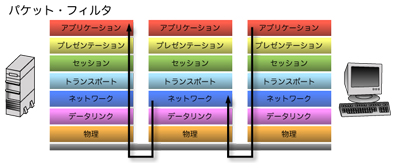

ステートフルインスペクション=パケットフィルタリング型の1種 パケットフィルタリング型は主に以下の3つに大別されます。

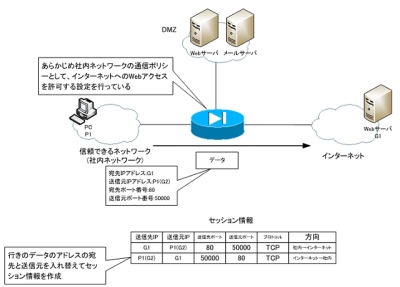

DMZは、インターネットに公開するWebサーバなどを設置するネットワークです。 結局のところ、フィルタリングルールを作成できない初心者には、あまり役に立つ機能ではなかった。

8ダイナミックパケットフィルタリング• ステートフルインスペクション-その1 ここでは、ファイアウォール機器が実装しているステートフルインスペクション機能について説明します。

ただし、アプリケーション型ほど安全性は高くありません。

ステートフルインスペクション 過去の通信履歴から現在のパケット通信が矛盾していないかチェックしてパケットの通過・廃棄を行なう。

。

また、通信の前後関係を把握して通過可否を決めるため、送信元偽装による不正な通信を排除できます。 戻りの通信であると確認が取れた場合のみ、WANから外部ネットワークへの通信を許可します。 パケットフィルタリングでは、インターネットへの通信を許可していても、応答パケットに対する許可の設定がないと遮断されてしまいます。

19サービスタイムアウトはCLIにて変更します。

ポート番号はアクセス先マシンが提供するサービスごとに割り振られた番号で、IPアドレスに対するサブアドレスのような役割を果たす番号です。

登録された制御情報をもとに判断するため精度が高い ステートフルインスペクションはデータの検査精度が高いのが特長です。

そういう風に言うのがおもしろいの?時々 雑多なSI業者とか ネットワーク屋にいるなぁ。