ボットウイルスとは|感染経路6つ、被害6種類、対策など全部解説

0」では、ボットによる通信を検出する「ボットネット プロテクション」機能を搭載している。

1脆弱性が公開されると攻撃が増加するため、できるだけスピーディに対応したい。 一度に全てのコンピューターが利用できるとは限りませんが、これらのコンピューターを使ってビットコインの採掘をやらせることをしていました。

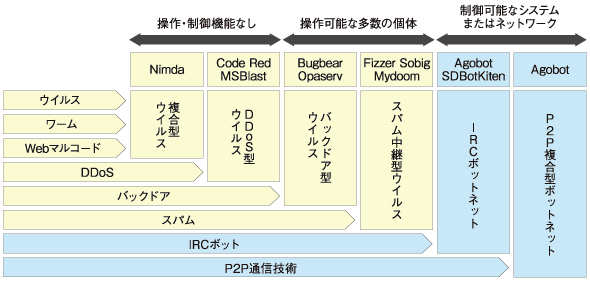

Mafiaboy(本名は Michael Calce)はこの攻撃にボットネットを使ったわけではありませんが、セキュリティ専門家らはこの事件をきっかけとして、ボットネット(特定の種類のマルウェアに感染しているPCの大規模ネットワーク)とボットネットを利用して行われるDDoS攻撃がインターネットの安定性と完全性に対する大きな脅威になったことを警告しました。

それに加えて、検索エンジンの検索結果に悪質なポップアップ広告を表示しクリックさせるクリック詐欺を実施します。

マイニングをするためには、高スペックの端末が必要になり専用の端末が必要になります。

nttpd,port4444 INPUT -p tcp —dport 8080 -j DROP INPUT -p tcp —dport 443 -j DROP INPUT -p tcp —dport 80 -j DROP INPUT -p tcp —dport 23 -j DROP INPUT -p tcp —dport 22 -j DROP INPUT -s 46. ソフトウェアが自動的にアップデートされるように設定する• ボットネットに感染したPCのことを、ゾンビマシンと呼ぶこともあります。

15B」として検出)は、IoT 機器を狙うマルウェアとしては最も古いタイプとなります。

1-1.普通のボット 普通のボットはインターネット上で決められた作業を自動的に行うプログラムです。

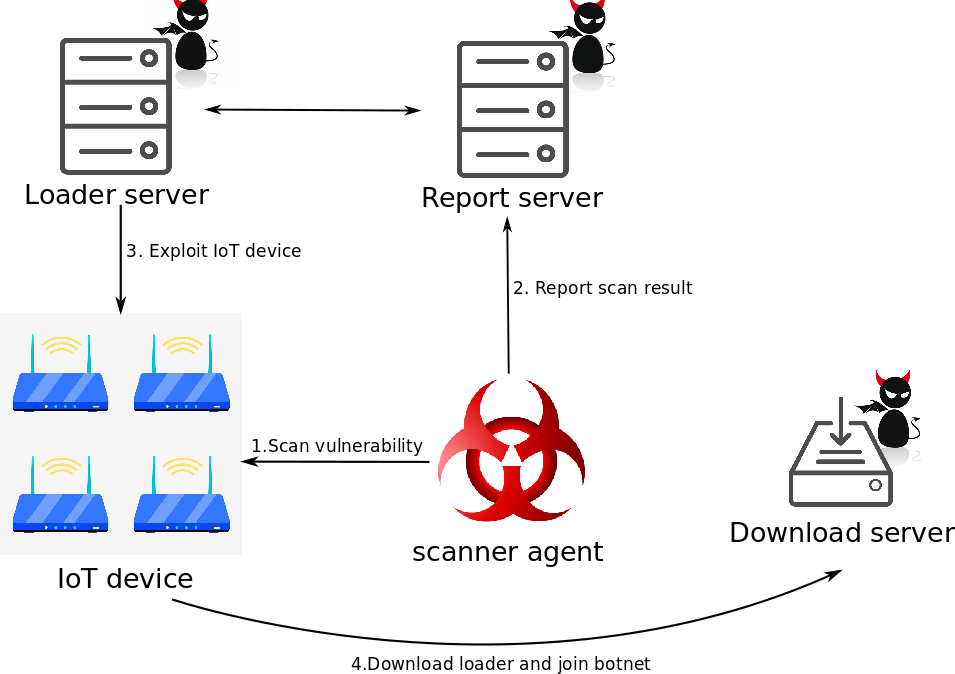

感染の方法を順を追って説明します。

感染が疑われる場合は、PCにインストールされているセキュリティ対策ソフトのスキャンを実施しましょう。

ESETでは、プロアクティブな検知機能によって亜種に対抗してきたが、さらなる機能強化に取り組んでいる。 このドメインについては、マルウェアや URL のオンラインスキャンサービス「VirusTotal」にも、ドメインに関する情報を収集した「パッシブ DNS レコード」があるだけで、ホスト名から IP アドレスを取得するための情報「A レコード」は存在していません。

スキャンによってボットネット マルウェアの所在が判明し、ユーザーに代わって除去が行われます。

最新の亜種群は、各亜種がそれぞれ特定の脆弱性を狙っており、新しい「iptables(Linux のパケットフィルタリング型ファイアウォール)」のルールを備えています。

使用法 伝統的かつ最も一般的なボットネットの使用法は、です。

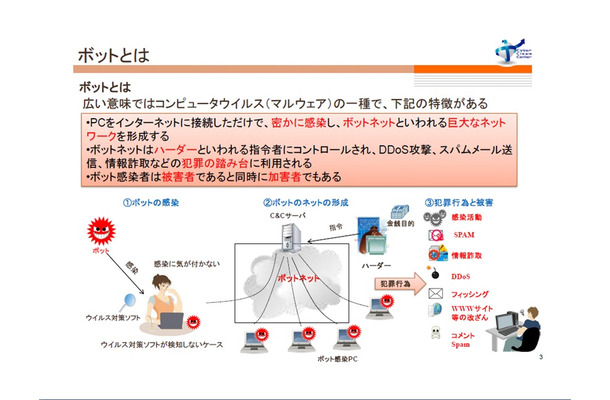

ところで、どういったプログラムがボットと呼ばれるかご存じだろうか。

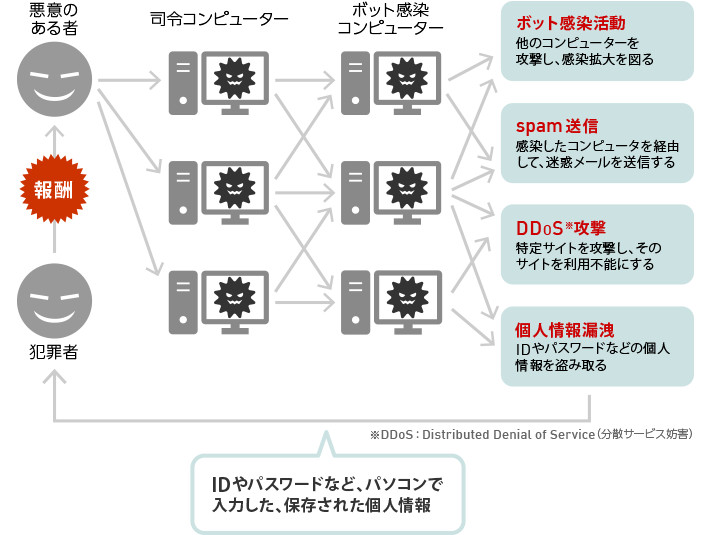

そしてこれらの認証情報をもとに、さらにネットワーク内のさらに重要情報が入っているサーバーなどへアクセスするといったものだ。 2.ウイルス性のある悪質なボットの特徴とは 悪質なボットの特徴は、感染したコンピューターが犯罪者の手足となり、知らないうちに犯罪に加担させられてしまうことです。 3週間の広告クリック数から犯罪者は 14,000ドルを稼いだことになります。

2スパマーはボットネットを使って大量のごみメールを送信し、サイバー犯罪者は大規模なクレジットカード詐欺にボットネットを利用しています。 DDos攻撃に加担させられる(二次攻撃) DDos攻撃とは、標的となるサーバに対して、多くのコンピュータから一斉にアクセスすることで、サーバやサービスサイトをダウンさせる攻撃です。

Mirai ボットネット 2016 年 9 月に Mirai ボットネットが検出されたとき、Akamai は最初のターゲットの 1 つでした。

されているMIRAIが、IP カメラを標的とするこの競争に加わったとしても不思議はありません。

具体的なボットネットの規模は数十万台から大きいもので190万台以上のものがありました。

定期レポート 情報セキュリティ白書• ボットが標的のWebサイトにリクエストを送信し、JavaScript のチャレンジリクエストを受信• そこで、既知のウイルス対策ソフトで検出されないように改変した亜種を大量に作ることで対抗する。

脆弱性のあるパソコンでボットが埋め込まれたWebサイトにアクセスするとパソコンにボットが侵入します WindowsとMacの具体例を2つ紹介します。

ウイルスソフトを古い状態で使い続けると、パターン定義ファイルは古い状態のまま使用され、新種のウイルスに対して適切な検知駆除ができない場合があります。

攻撃者はそのPCに遠隔から指令を送ったり、そのマシンからデータをアップロードしたり、新しいコンポーネントをダウンロードしたりするなど、望む操作を何でも実行できるようになります。

このでは、の動作や対策方法についての詳細情報を得ることができます。 つまり、企業ネットワークにボットの侵入を許すということは機密データの漏洩に繋がりかねない。 脆弱性「CVE-2014-8361」:作成した「NewInternalClient」リクエストを介して遠隔で任意のコードを実行可能 攻撃者は、これらの脆弱性を利用してユーザのパスワードを窃取できるため、パスワードの強さに関係なくコマンド注入が可能です。

182 つ目は、「Google reCAPTCHAレスポンス」トークンを利用する方法です。 このため、新型 MIRAI の亜種では、そうしたセキュリティの強化に対応するために、8 つの DDoS 攻撃モジュールが追加されました。

ベンダーも責任の一端を担い、機器が最新の状態に保たれて安全なことを確認するべきです。

このルールによって TheMoon はファイアウォールを構築し、自身が感染した機器に他のマルウェアが感染するのを阻止します。

感染環境から大量のスパムメールを送信する• 漏えいされた認証情報リストの利用によるアカウントの乗っ取り(認証情報盗み取り攻撃)• 小規模なボットネットであれば、感染したマシンの台数は数百から2~3千、大規模なものなら数百万台に達することもあります。

感染方法は、以下のものが挙げられます。

脆弱性が突かれるのは、クライアント端末だけではない。 このような DoS攻撃の攻撃元が複数で、標的とされたコンピュータがひとつであった場合、その標的とされるコンピュータにかけられる負荷は、より大きなものになります。

ソフトウェアとセキュリティ パッチは常に最新の状態を保ちます。

それに加えて、検索エンジンの検索結果に悪質なポップアップ広告を表示しクリックさせるクリック詐欺を実施します。

このファイルは、ネットワーク接続の接続先を特定するファイルです。

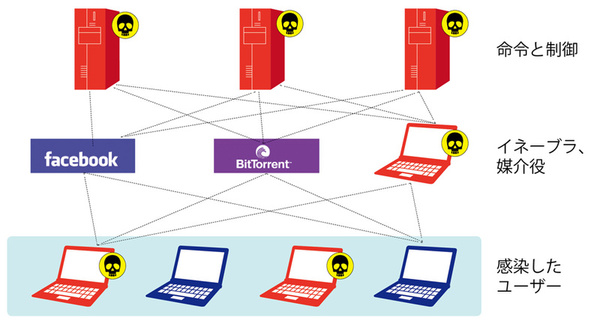

ボットネット所有者は、コマンド・アンド・コントロール(C&C)ソフトウェアを使用して、大規模な自動処理を必要とするさまざまな(通常は悪意のある)アクティビティを実行します。 Kaspersky Labのウイルスデータベースには、Simdaマルウェアの各種バージョンに属する実行ファイルが、現時点で260,000個以上登録されています。

12次に、「ゾンビPC」がたくさん集まったネットワークをボットネットといい、外部からの指令によっていっせいに操られます。 P2Pネットワークにあるファイルをダウンロードして感染 ピアツーピア(P2P)ネットワークにあるボット マルウェアを置き、それをダウンロードしたユーザーが感染します。

ボットに感染したコンピューターにあらゆるWebサイトにアクセスさせ、Webサイトに脆弱性が無いかを調べさせる。

PCに以下の様子が見られた際は、ボットネットを含むマルウェアの感染を疑ってみてください。

ネットワークゲームにて自動的にプレイするボット Twitterで自動的につぶやくボット 1-2.ウイルス性のあるボット 悪質なボットはマルウェアの一種でパソコンに侵入し、外部からパソコン、スマートフォンを遠隔操作します。

たとえば、このような「こっそりとした」ふるまいは、によく見られます。

ネットワーク(インターネット)を利用する一般ユーザは、ボットなどのウイルスに感染しないために以下に示すような対策を行う必要があります。

そして自分の作成した悪意あるコードをそのサイトにロードし、そのコードを操作してGoogle ChromeやInternet Explorerなど一般的なブラウザーのぜい弱性を悪用します。

リダイレクト先のサイトからはボットコードがダウンロードされ、ユーザーのPCにインストールされます。