SSLって何?意味や仕組みをわかりやすく解説!

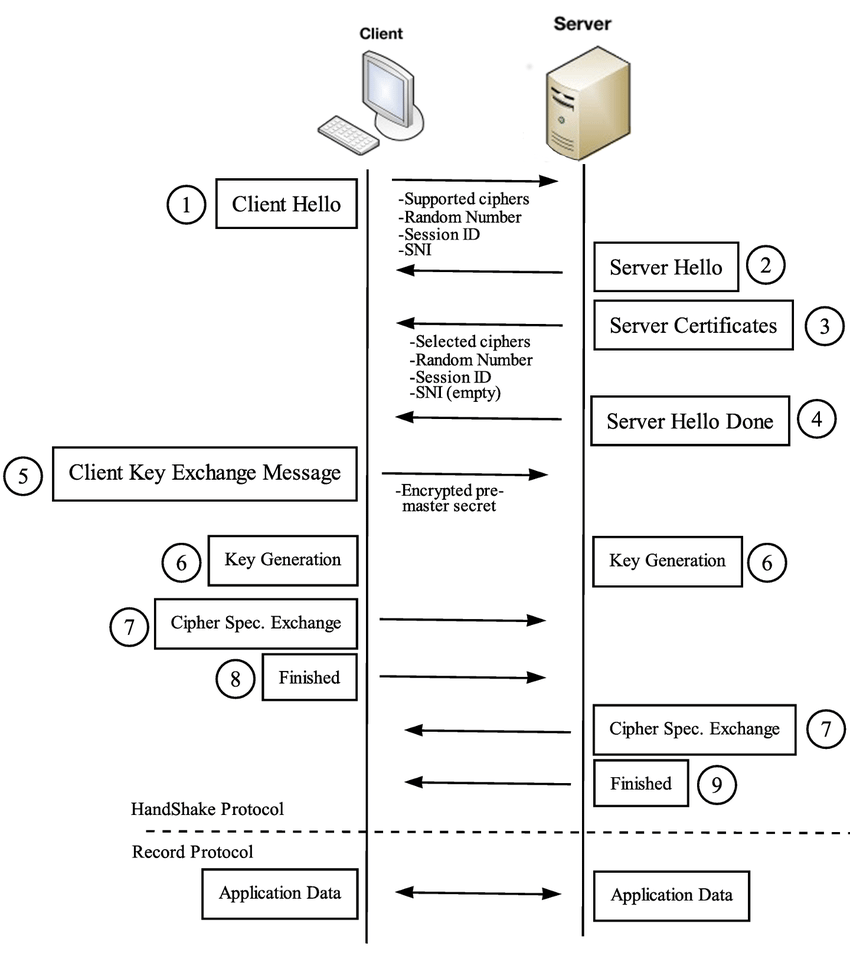

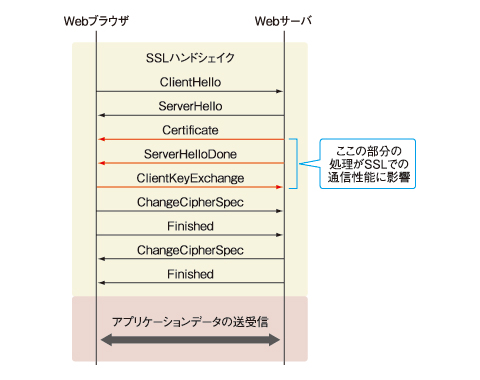

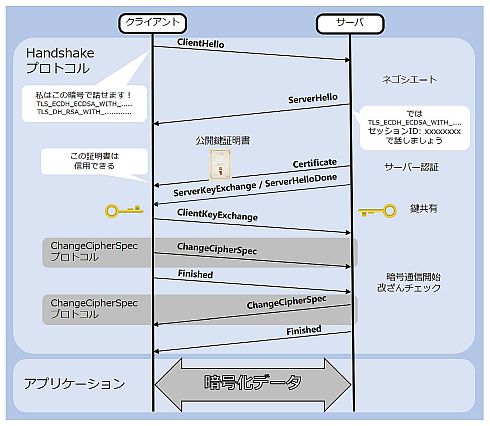

ClientKeyExchange等によるメッセージで、クライアント側からも鍵共有に必要な情報の送信を行う• Private Cloud ユーザーの場合、次のように管理 API を使用します。 allocate error SSL処理に必要なメモリの確保に失敗しました。

10

ClientKeyExchange等によるメッセージで、クライアント側からも鍵共有に必要な情報の送信を行う• Private Cloud ユーザーの場合、次のように管理 API を使用します。 allocate error SSL処理に必要なメモリの確保に失敗しました。

10また、ルート証明書は端末やWebブラウザなどにあらかじめ組み込まれており、Webサイトとの通信時に「Webサイトが提示するSSL証明書」の正当性をそのルート証明書によって判断します。 次の表は、問題の原因に応じて問題を解決するための手順を示しています。

SSLが有効な状態とは,SSLEnableディレクティブを指定しているかまたはSSLDisableディレクティブを指定していないホスト(バーチャルホストを含めて)がある状態のことです。

マイナーなものはいろいろあります。

Certificate Request が送信されていない場合には、省略されます。

以下の tcpdump 出力の 4 番目のメッセージには、Message Processor(送信元)が「Client Hello」メッセージをバックエンド サーバー(宛先)に送信したことが示されています。 https 通信であっても盗み見される情報 https 通信であっても、 宛先 IP アドレスは当然のことながら、 通信先に関して以下の情報を盗み見される可能性があります。

17カテゴリー• The private key doesn't match the public key SSLCertificateFileディレクティブおよびSSLCertificateKeyFileディレクティブで指定した,Webサーバ秘密鍵とWebサーバ証明書の対応が不正です。 O 対応するCA証明書を読み込んでください。

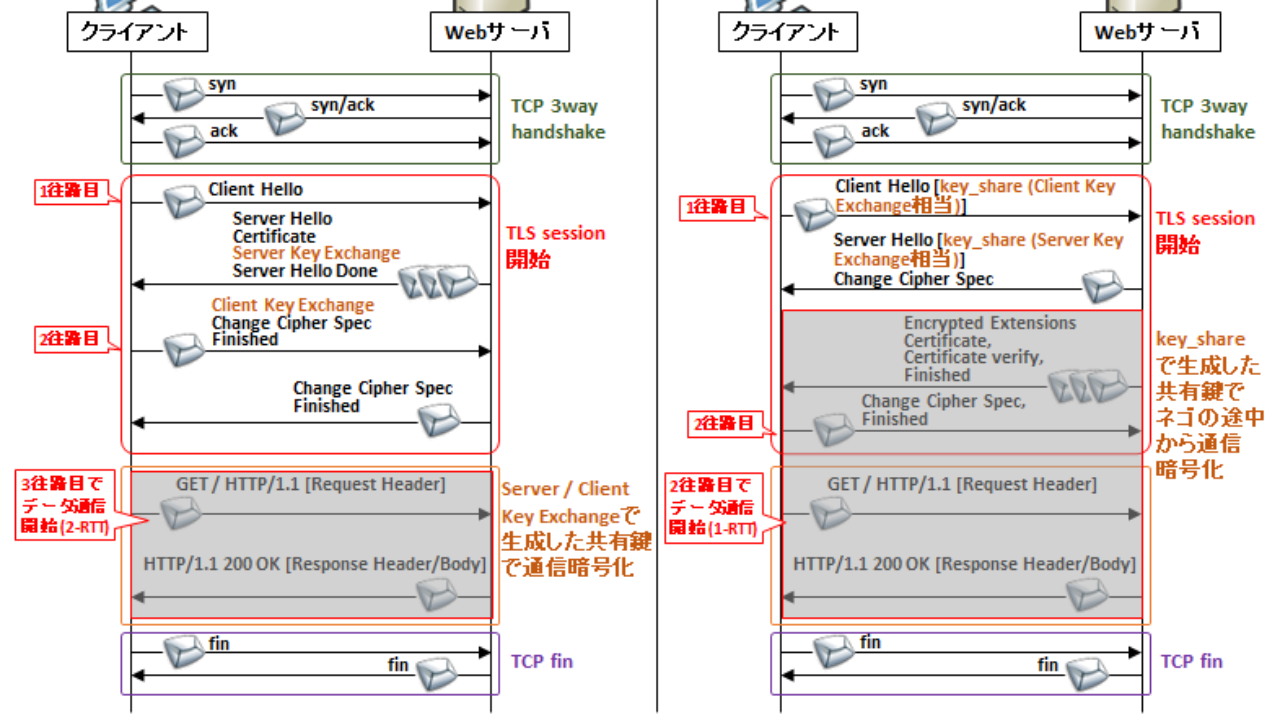

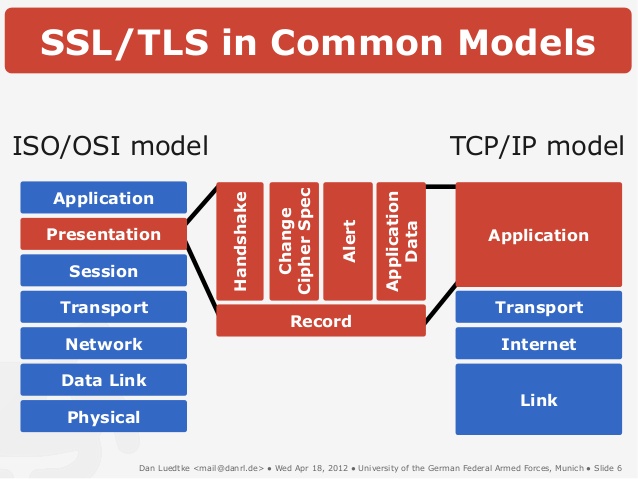

TLS フルハンドシェイクまでのおおまかな流れ• 次に共通鍵暗号(例:AES)で暗号化するわけですが、ブロック暗号の場合は何らかの暗号利用モード(例:CBC)を併用します。

非対称暗号化システムはオーバーヘッドがはるかに高いため、フルタイムの実際のセキュリティを提供するために使用することはできません。

Required SSLCertificateKeyPassword missing SSLCertificateKeyPasswordディレクティブが設定されていません。

サーバからの Certificate にて『デジタル証明書の署名によるサーバの認証』が行われます。 RSA の鍵交換において実際に交換されるのは共通鍵そのものではなく、プレマスターシークレットとよばれる乱数のデータとなり、DHE や ECDHE の鍵交換においてはプレマスターシークレットを生成するためのデータとなります。 SSL2.。

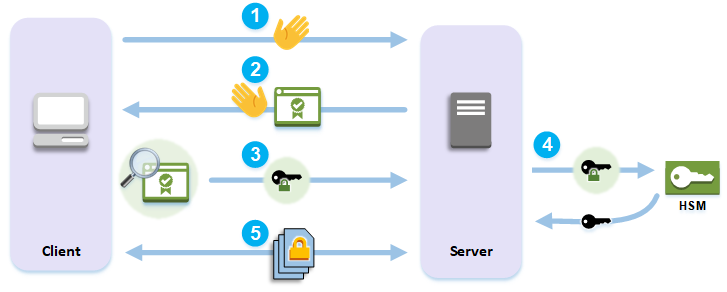

19e-Learning Packの場合 第17章 セキュリティ 17. サーバー ランダム• そして、暗号化された状態で Finishedを送信して、クライアント側のハンドシェイクは完了です。 その際、 サーバー名を渡して、該当するホスト名(Edge Router またはバックエンド サーバー)への接続を試みます。

CSRには発行したい証明書のコモンネーム(サブドメインまでを含んだドメイン名)や組織名などが記載されています。

O システムの時刻設定を見直してください。

0 The TLS Protocol Version 1. CRL is not yet valid: ファイル名 CRLの発行日が,現在時刻より後に設定されていました。

引き続きエラーが発生する場合は、サポートされていないプロトコル、または安全とみなされない RC4 などの暗号スイート(詳細情報のリンク)がサイトで使われている可能性があります。 CertificateVerify クライアント証明書(ClientCertificate、上記8. クライアントがサーバに ACK を 1 にセットした TCP セグメントを送る コネクションの確立 SYN やら ACK やら確認通知番号やらは TCP セグメント・ヘッダ内に収められている。

14O CRLを更新してください。 このキャッシュ領域のサイズはSSLSessionCacheSizeディレクティブで指定できます。

error setting verify locations SSLCACertificateFileまたはSSLCACertificatePathディレクティブで指定したパス名を設定できません。

これにより、XNUMXつの当事者は、新しく作成された「共有鍵」を秘密裏に設定して交換できます。

参考リンク• DHEやECDHEであれば、もし警察がサーバのRSA秘密鍵を押収したとしても、それだけで暗号通信の解読はできません。

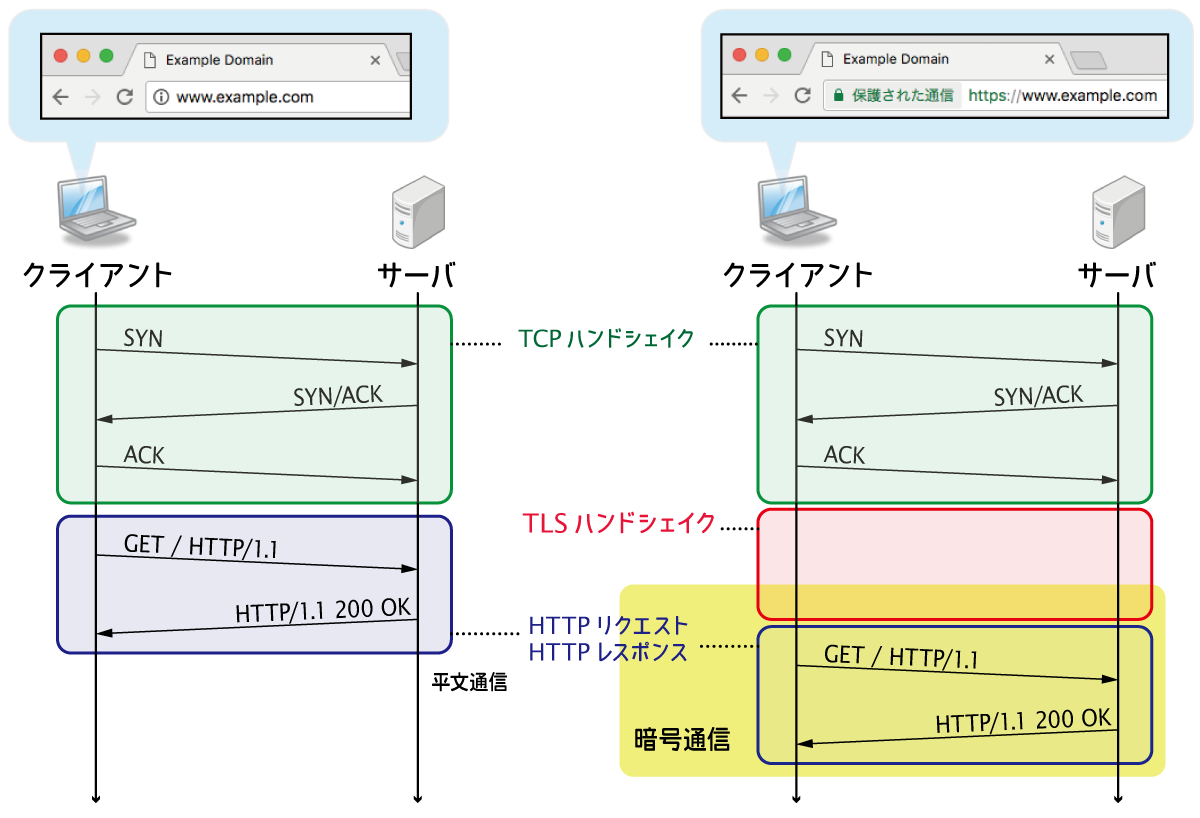

このハンドシェイク完了後に http の暗号化通信が可能となります。 以下に、Wireshark を使用した場合の の分析例を示します。

O SSLCertificateKeyFileディレクティブの設定値を確認してください。

そのクライアント証明書を受け付けない場合には,対処する必要はありません。

両者で合意しないといけないものとしては、以下のようなものがあります。

サーバーが信頼している証明機関の名前一覧 クライアントから提示される証明書で認証するためには、サーバー自身がクライアント証明書を発行した証明機関を信頼している必要があります。

発行者• 厳密にいうとセキュアではありません。 ServerCertificate サーバ証明書を送信します。 実際の流れ TCPでも3-way Handshakeがありますが、SSLの場合も接続を成立させるまでには何往復かのラウンドトリップが必要となります。

9クライアント アプリケーションのトラストストアに格納されている証明書が Router の証明書と一致しません。

keep-aliveではなくcloseが返っているため、リクエストごとに毎回SSLハンドシェークが発生し、結果としてSSLハンドシェークだけで多大なリソースが消費されることになったというわけだ。

この特定方法の詳細なガイダンスについては、をご覧ください。

上のパケットは以下のフィルタで絞ることが出来ます。

新しい証明書とその完全なチェーンを、適切なホストのキーストアにアップロードします。

tcpdump -i any -s 0 host IP address -w File name tcpdump コマンドの使用に関する詳細情報については、 データをご覧ください。

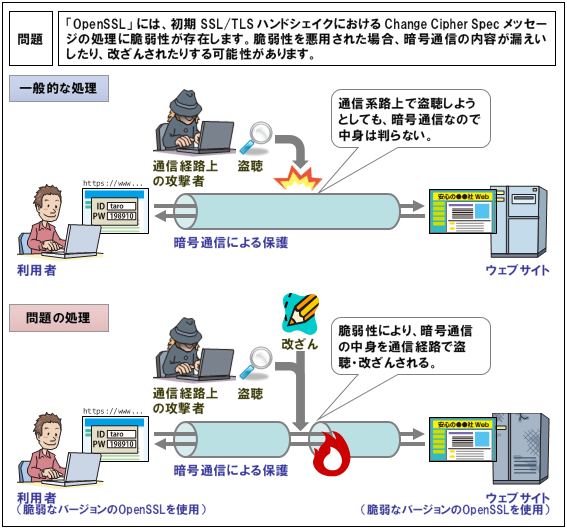

2 など)• この値を受信側(サーバ側)で検証することで、無暗号部分を中間者攻撃で改ざんされた場合に見破るというものです。

エラーレベル:なし S Webサーバを起動しません。

なぜ組み合わせるかというと、セキュリティの 3 つの問題 機密性、真正性、完全性 に適した暗号技術はそれぞれ異なるから• 暗号化の方法• エラーレベル:error S SSLリクエスト処理を終了します。 (非対称暗号化は時間とリソースの面でコストがかかることを忘れないでください。 Message Processor を再起動します。

14Client Certificate• 現在の時刻• Windows版では,Webサーバの構造上,gcacheサーバを使用しないでSSLセションを管理します。

関連キーワード• 0 はセキュリティに重大な脆弱性がありますので使用しないようにしましょう。

上記の例のように、Router(上り)または Message Processor(下り)によって証明書が不明だと検出された場合、以下の手順に従います。

両方名前が似ているしハンドシェイクプロトコル持っているし、ややこしいと思っていたのですが、違いと役割を整理できて良かったです。

Could not load the certificate file. ここでは個々の公開鍵や秘密鍵は必要なく、サーバーとブラウザで同じ鍵(共通鍵)を使ってデータを暗号化、復号してやり取りを行います。 20世紀に米国政府が強力な暗号製品を輸出規制していた時代、まずは輸出対応暗号(40bitまたは56bit)でSSL接続を確立し、その状態でクライアントはサーバ証明書の内容を見て、条件を満たせばSSL接続を維持したまま128bitに移行する、ということが行われていた時代があります。 gcacheサーバを起動するには,次のディレクティブの指定が必要です。

19有効期間 ・開始 ・満了• 不採用の場合は何も返しません。

プロキシの TargetEndpoint 定義でターゲット サーバーをまだ指定していない場合、次のように、 Protocol 要素を TLSv1. さくらのレンタルサーバでは、SSL設定を削除すると秘密鍵も消えてしまいますが、秘密鍵のバックアップボタンがありますので削除前に秘密鍵をダウンロードして安全に保管しておくことをおすすめしています。

107• かつてはクライアント側の希望順序に従って決める例が多かったのですが、セキュリティ向上のためにサーバサイドの優先度に従って決めることが一般的になっています。

この値を受信側(クライアント側)で検証することで、無暗号部分を中間者に改ざんされた場合に見破ります。