ホンダ ランサム ウェア。 2017年10セキュリティ事件、1位は多くの工場に被害を与えた「WannaCry」:製造マネジメントニュース

SNAKE(EKANS)ランサムウェアの内部構造を紐解く

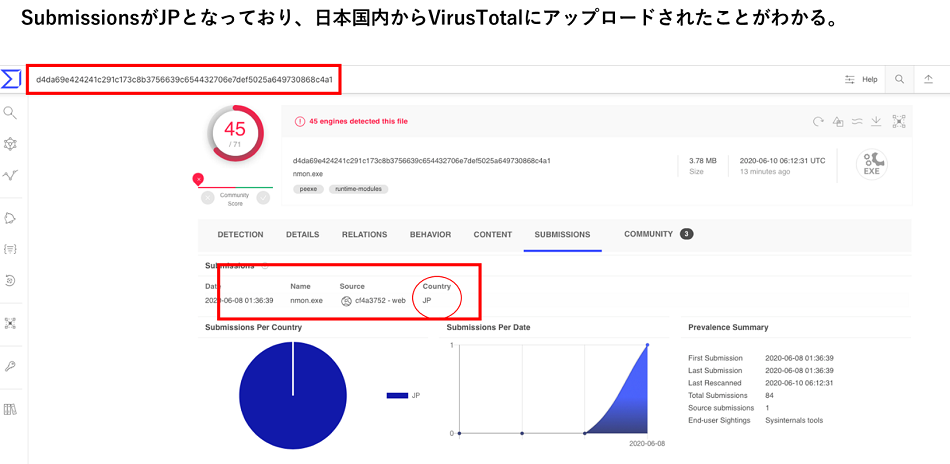

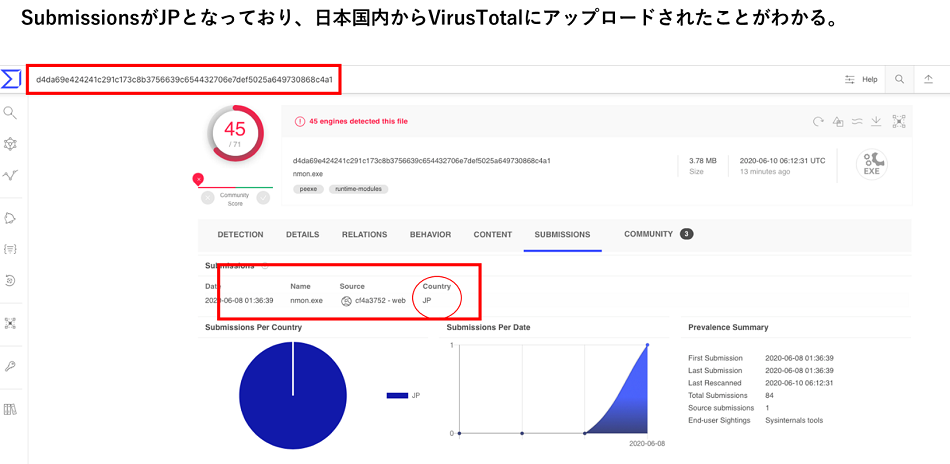

comは社外に公開されておらず、社内で使用されるドメインだったと推定されている。 同日 本社従業員のPC使用制限を解除。 攻撃側と防御側の間で機械学習を活用したサイバー兵器の敵対的開発競争が勃発(ぼっぱつ)• 「三井物産セキュアディレクション」の吉川孝志さんによりますと、このマルウェアは解析しづらいコンピューター言語で作成され、ホンダの社内ネットワークに接続されているかどうかを判別して、それ以外のコンピューターでは動かないようになっていたということです。

事件例4. コインチェックがお名前. Sophosより ところで、このEKANS、のアーボの英名もEKANSなのですよね 笑 SNAKEを逆読みしたのが英名だなんて、なかなか面白いですね。 サイバー攻撃の可能性を考慮し在宅勤務者を含む全社員に対し、PCをシャットダウンして使用を控えるよう指示。

ホンダ、サイバー攻撃被害認める 身代金ウイルス拡大か:朝日新聞デジタル

ホンダは、外部からのサイバー攻撃によって今月8日、社内のネットワークに障害が起き国内や海外の工場で一時、出荷や生産に影響が出ました。

19

マカフィーは2017年12月11日、同社が実施した「2017年のセキュリティ事件に関する意識調査」の調査結果から、2017年の10大セキュリティ事件ランキングを発表した。

解析を行った三井物産セキュアディレクションの吉川孝志さんは、「通常は、中枢のサーバーほどセキュリティーが厳しいため侵入するのが難しいが、今回はホンダを狙って偵察を繰り返したのではないか。

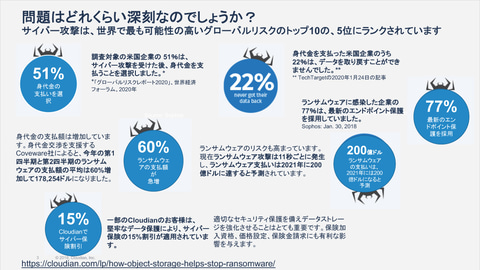

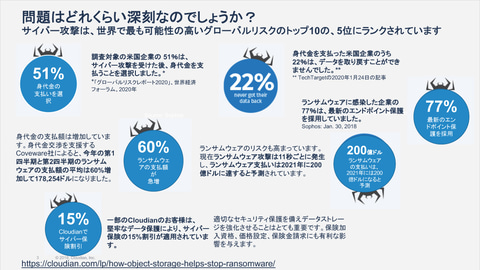

対するハッカーらは身代金の支払いを促すために、危機的状況をつくり出そうと躍起になっている。

トレンドマイクロによると同社の製品がEKANSを検出した端末の台数は2020年6月までに世界でわずか9台のみ。

ホンダのシステム障害、原因は産業制御システムを狙うランサムウェア「Ekans」か

We are working to resolve the issue as quickly as possible. 新型コロナウイルス対策として、多くの社員が在宅勤務をする中でパソコンが利用できなくなったことから、今月9日は従業員に有給休暇の取得を呼びかける異例の対応を取りました。 一般的なランサムウェアは感染した環境であれば基本的に併せて脅迫文を作成するものですが、今回のSNAKEはユーザー端末やサーバーに感染した場合、ファイルの暗号化は行うものの、脅迫文を一切作成しません。 2020年1月初め頃からその、産業制御システムを狙ったサイバー攻撃を行うマルウェアとしてレポートが公開されている。

ランサムウエアの被害を受けた企業の担当者は身代金を支払うかどうかの、選択を迫られることになる。 GO言語で開発されている場合でも、WindowsAPIの観点で見ればWriteFileとReadFileによる標準的なランサムウェアに見られるファイル操作が最終的にコールされていることがわかります。

他にも韓国のWebサーバ管理会社NAYANAがランサムウェアに感染して1億円以上の身代金を支払うという事例も発覚し、世界中がランサムウェアに振り回されていました。

国内工場 完成車出荷前検査システム障害により次の2工場での出荷が一時停止。

関連記事• ホンダはサイバー攻撃を受けた事実は認めるものの、詳細については「セキュリティー上の観点から公表しない」(広報)とする。

鹿島もキーエンスもサイバー恐喝被害、身代金を支払ったらダメか:日経ビジネス電子版

EKANSは2019年12月に見つかった比較的新しいランサムウエアだ。 comだった。

14

アメリカのパイプラインがランサムウェア攻撃を受け、供給がストップした 2021年5月7日、アメリカ国内最大の石油パイプラインがランサムウェアによる攻撃でストップしてしまいました。

0や工場向けIoTなどに注目が集まっていますが、そもそも工場内のネットワーク環境は、どのように構築すべきなのでしょうか。

厚生労働省は、雇用調整助成金等オンライン受付システムで不具合による個人情報の漏えいを確認したと発表した。

ランサムウェアとして機能する際、特定ドメインに接続ができるかをチェックが行われており、そのドメインが mds. 2億円 事件例3.アメリカの学校や病院も狙われた。

ホンダ、サイバー攻撃被害認める 身代金ウイルス拡大か:朝日新聞デジタル

これは1年間で報道されたセキュリティに関する事件の認知度を基にしたランク付けである。 これに対し、セキュリティー専門家の間ではホンダはランサムウエアの感染被害に遭ったとする見方が強まっている。 ランサムウェアを破壊活動や妨害工作などに使う動きだ。

15

誰がどのように不正にアクセスしたかなどの詳細な経緯は、「セキュリティー上、答えられない」(広報)としている。 ランサムウェアは次第に進化し、データも人質に取るようになった。

会社は、原因を調べるために社内のネットワークへのアクセスを制限することを決め、災害の際に利用する緊急連絡網を通じて、業務用や私用のスマホなどにメールや自動音声で一斉に連絡しました。

2020年6月10日頃 サイバー攻撃被害を受けた社内サーバーの対応が完了。

もちろん対策も進みましたが、対策を上回る新しいランサムウェアが出現し続けています。

国内外の工場に影響したホンダへのサイバー攻撃についてまとめてみた

(日経コンピュータ調べ) 判明時期 トラブルの概要 トラブルの原因 2011年5月 カナダ向けサイトで28万3000人以上の顧客情報が流出 終了済みキャンペーン関連の顧客情報が暗号化さないまま放置され、不正アクセスにより流出 2017年6月 狭山工場で自動車1000台が生産不能に 社内でランサムウエアWannaCryが拡散。 企業の場合、これは「ばく大な損失」につながりますが、業務を再開するためには、「 犯人だけが持っている解除の鍵」がないと、元に戻せません。 幸い顧客のクレジットカードなど被害に直結する流出はなかった。

起動時に mds. 米国などの7工場は9日に再開、ほかの4工場の再開のめどは未定という。

ホンダ、サイバー攻撃被害認める 身代金ウイルス拡大か:朝日新聞デジタル

身代金の支払いにはビットコインなどの暗号資産(仮想通貨)が使われる。 ランサムウェアは2000年代初めから発生している古いタイプのマルウェアですが、犯人に大きな利益をもたらすため、次第に進化してきました。 平成29年には「ワナクライ」と呼ばれるランサムウェアが世界中で猛威を振るい、日産自動車や日立製作所のほか、ホンダなどでも被害が出ました。

といった機能です。 また現在流行しているマルウェアEMOTETにまず感染させ、EMOTET経由で感染させるケースも増えています。

SNAKE(EKANS)ランサムウェアの内部構造を紐解く

また、影響はヨーロッパでも起きていることが、英国のニュースサイトSkynewsの報道から明らかになっています。 ・当初鈴鹿製作所も影響を受けたとされたが実際には影響を受けず出荷を行っていた。

15

そして巧みに実物をまねた偽装メールを送りつけ、企業の社員にクリックさせるという手口で攻撃するようになりました。 この方法は「ハックアンドリーク」(hack-and-leak)型ともいい、「わざと一部の情報を漏らすことで、被害者との交渉を有利に進めよう」とする手口です。